Bijna alle IT-professionals (~95%) zijn van mening dat wachtwoorden ernstige veiligheidsrisico's voor hun organisatie vormen. Mensen gebruiken al sinds jaar en dag zwakke wachtwoorden, gaan regelmatig onverantwoordelijk om met wachtwoorden (we schrijven ze op post-its en hangen die aan onze monitor bijv.) en hergebruiken wachtwoorden die we prettig vinden werken. Niet echt best practices volgens LastPass, maar ook geen schokkend nieuws, want we zijn er allemaal schuldig aan.

Herken jij jezelf in deze video?

Advies: gewoon kijken, in het ergste geval heb je je lach niet kunnen inhouden.

Wachtwoorden zijn te zwak

Een van de grootste frustraties van werknemers is het steeds moeten veranderen van onze wachtwoorden, het onthouden van de vorige 100 wachtwoorden en niet in staat zijn om ze (gedeeltelijk) opnieuw te gebruiken. Dit maakt wachtwoordbeheer een vervelend onderdeel van ons werk en het voegt op die manier onvoldoende bij aan de veiligheid, omdat het voor velen onwerkbaar is. Dit probleem kost ook onnodig veel arbeid voor simpele cyber-hygiëne; denk bijvoorbeeld aan de tijd die verspild wordt aan het herstellen van wachtwoorden.

Om het probleem van zwakke wachtwoorden te bestrijden, moeten we ervoor zorgen dat cybersecurity de mensen het leven makkelijker maakt, in plaats van moeilijker. We moeten dus investeren in oplossingen die het achterliggende probleem adresseren, zonder dat dit ten koste gaat van het gebruiksgemak.

Zwakke en/of hergebruikte wachtwoorden vormen een serieuze bedreiging voor organisaties omdat ze meestal het enige zijn dat tussen jouw gegevens en mensen met slechte bedoelingen staat. Kwaadwillenden zijn enorm bedreven in het in kaart brengen van de meest voorkomende wachtwoorden en het indexeren ervan. Dit maakt dat aanvallen met dergelijke wachtwoord-databases eenvoudig en veelal effectief zijn. Je hoeft alleen maar op zoek te gaan naar de juiste dataset, rekening houdend met cultuur en taal. Niet alleen de mensen met slechte bedoelingen, maar ook de "good guys" indexeren zwakke wachtwoorden, deze worden vaak voor bewustwordingscampagnes gebruikt.

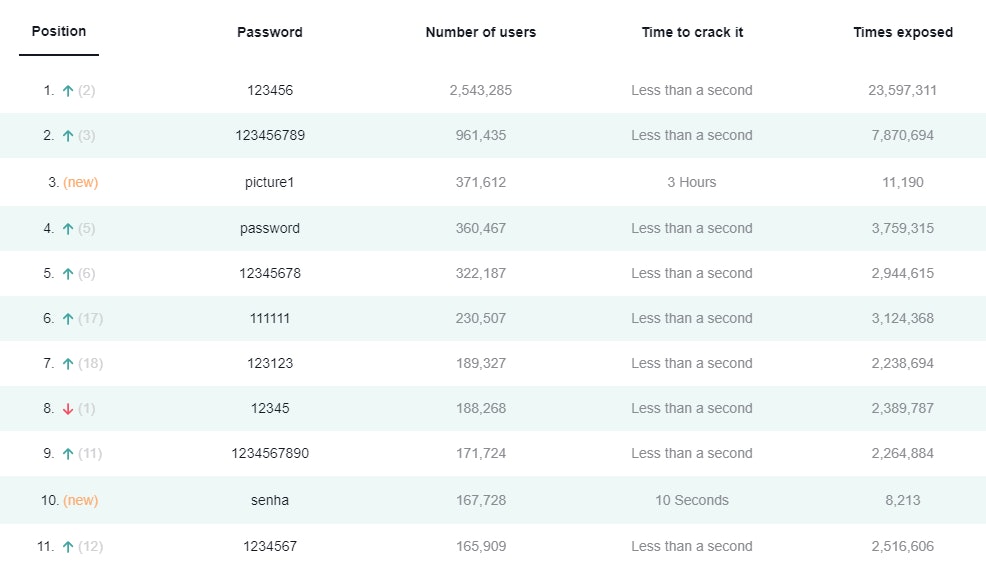

Zie hieronder de top 11 van meest gebruikte wachtwoorden voor 2020 wereldwijd. Bekijk alle 200 meest gebruikte wachtwoorden.

Gelekte wachtwoorden

Laten we er voor het gemak even van uitgaan dat jouw cyberhygiëne op orde is. Maar zelfs als jíj alles goed doet, kunnen je veilige wachtwoorden ergens gelekt worden. Jouw verantwoordelijkheid is slechts een deel van de puzzel. Het andere deel (die van de applicatie) moet ook maatregelen nemen om de informatie die je gebruikt om in te loggen, veilig op te slaan. Dit betekent dat zij de geheime informatie moeten hashen en de systemen en infrastructuur moeten beveiligen waarop deze informatie wordt verzonden en opgeslagen.

Informatielekken zijn van alle tijden, maar we zien wel dat het intensiveert; de afgelopen maanden hebben we TicketCounter.nl (augustus 2020), Eneco (januari 2021), GGD GHOR (januari 2021), AlleKabels.nl (februari 2021), NAM (maart 2021), RDC.nl (maart 2021), DS-IT (april 2021), Gemeente Amsterdam (april 2021), Heijmans (april 2021) en een paar weken terug New York Pizza (juni 2021) gezien. Het duurt niet lang voordat deze informatie op het web te vinden is, in feite kun je vrij gemakkelijk gecombineerde (COMB*) datasets vinden met een simpele zoekopdracht.

*COMB staat voor combinatie en is in feite een combinatie van lekken, gesorteerd voor gebruiksgemak.

De bevindingen van mijn onderzoek naar de eerste 100 miljoen combo's van Cit0day worden bevestigd door onderzoek van NordPass.

Dehashed

De mensen met slechte bedoelingen zijn ons meestal een paar stappen voor, er bestaat geen wondermiddel, noch een 100% veilig systeem. Op een bepaald punt moeten we ervan uitgaan dat systemen worden gekraakt en dat gegevens uitlekken. Als je de maatregelen hebt genomen die door de verschillende ‘best practices’ worden voorgeschreven, ben je in ieder geval veiliger. Jammer genoeg zijn er heel wat tools beschikbaar om zelfs gehashte wachtwoorden te 'kraken'.

Een voorbeeld:

Iemand heeft een dump "gevonden" van gelekte credentials, deze informatie is vrij gemakkelijk te vinden.

"Het is algemeen bekend dat de meeste mensen hun wachtwoord baseren op een woord, in verschillende vormen:

- Alleen een woord (mogelijk met verschillende hoofdlettercombinaties) - Wachtwoord

- Een woord gevolgd door enkele cijfers/symbolen - Leeuw! of Koffie12

- Een woord met 'leet speak' toegepast - w4chtw00rd of f4c3b00k

- Meerdere woorden achter elkaar - ditisveilig

Om hashes te kraken gebruik je meestal zeer efficiënte tooling, die gratis (open-source) beschikbaar is, zoals Hashcat. Ik zal hier niet dieper op ingaan, je kunt het hele artikel online lezen. Naast tooling heb je ook een sterke processor nodig. Je de hardware niet eens meer zelf aan te schaffen, je kunt een Nvidia Tesla K80 GPU 'huren' op AWS, voor slechts $0,90/uur. De K80 kan ~800 miljoen SHA-256 hashes per seconde berekenen... lees dat nog maar eens… 800 miljoen per seconde.

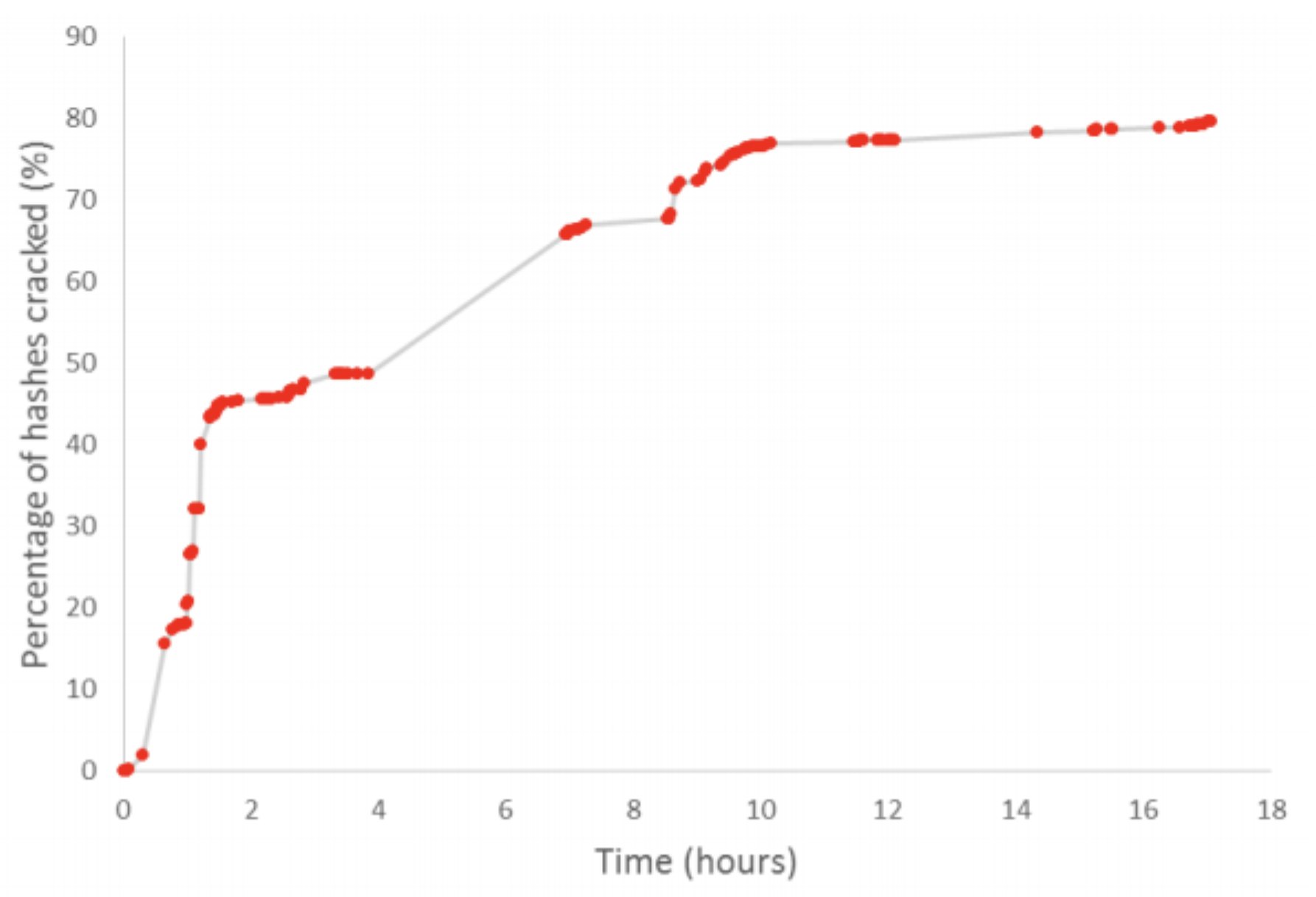

In het artikel gebruikt de auteur een dataset van 14 miljoen credentials, met onderstaande milestones:

- 2 uur: 48% van de wachtwoorden waren gekraakt

- 8 uur: bijna 70% van de wachtwoorden was gekraakt

- 20 uur: meer dan 80% van de wachtwoorden was gekraakt

Samengevat: "20 uur. $0.90 per uur. Dat is net $8 uitgegeven om 80% van 14 miljoen wachtwoorden te kraken."

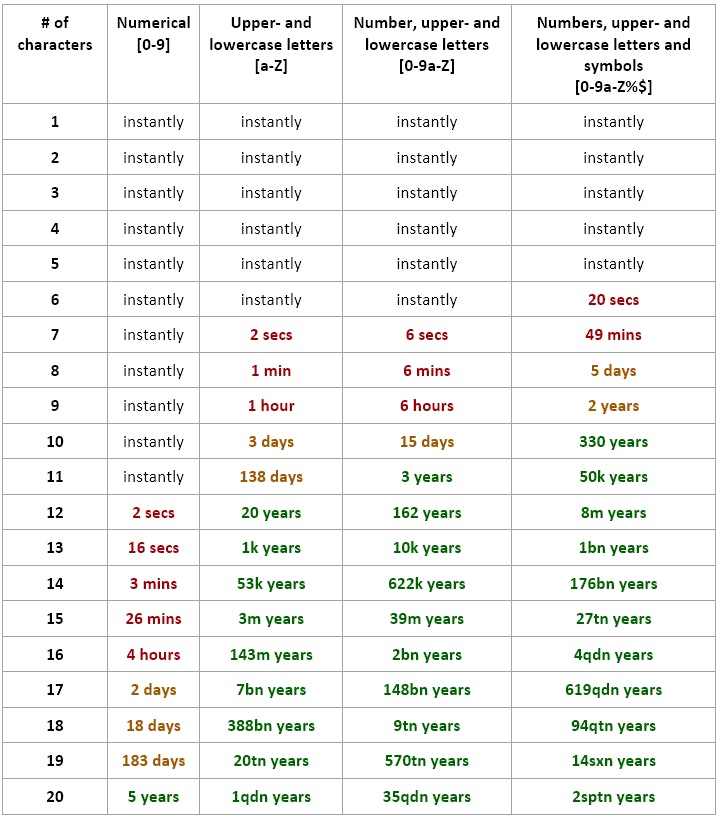

De onderstaande tabel laat zien hoe lang het zou duren om een NTLM hash (d.w.z. Windows wachtwoorden) te kraken. Deze getallen kunnen per onderzoeksrapport verschillen, onderstaande cijfers zijn vrij up-to-date en hebben specifiek betrekking op NTLM hashes en het gebruik van AWS compute (zoals deze in 2020 beschikbaar was).

NB: bovenstaande tabel is gebaseerd op 632GH/s kraakkracht (AWS p3.16xlarge @ $25/uur) voor NTLM hashes, The Security Factory.

Multi-factor authenticatie (MFA)

De bovenstaande cijfers laten zien waarom we MFA nodig hebben, hoe eerder hoe beter. Dit voegt een 'factor' toe aan de authenticatie-keten. Met andere woorden, je hebt meer nodig dan alleen je gebruikersnaam + wachtwoord (iets wat je weet). Omdat de andere factoren niet in online dumps komen, is het veel moeilijker voor de dader om in je accounts te komen. Ik wil nogmaals benadrukken dat ook dit geen wondermiddel is, er kunnen bugs zitten in het systeem dat MFA-functionaliteit gebruikt of aanbiedt. Maar jíj hebt er in ieder geval alles aan gedaan om veilig in te loggen en jouw data te beschermen.

Wat is MFA?

- Iets wat je weet -> bijv. een wachtwoord

- Iets wat je hebt -> bijv. je telefoon of een token

- Iets wat je bent -> biometrie; bijv. gezichts-ID en vingerafdrukken

- Ergens waar de gebruiker is -> geolocatie

Wachtwoordloos, is dat een ding?

Microsoft heeft dit nieuwe idee al overgenomen, waarom zou een wachtwoord veiliger zijn dan iets dat je hebt en bent (nog steeds twee van de drie grondbeginselen voor MFA)? Je hoeft alleen maar je gebruikersnaam in te vullen (bijv. je emailadres) en het systeem stuurt bijv. een push notificatie naar je telefoon. Deze push-notificatie kan alleen worden bekeken als je jezelf op je telefoon authenticeert met biometrische gegevens (bv. vingerafdruk of gezichts-ID). Dit maakt het veel moeilijker voor kwaadwillenden om misbruik te maken van jouw account omdat het moeilijker is om binnen te komen, ze zullen je telefoon en jou nodig hebben.

Deze manier van inloggen zal steeds meer tractie krijgen, omdat het een van de fundamentele IT-problemen wegneemt: wachtwoordbeheer. Geen wachtwoordreset meer aanvragen, of het onthouden van al die verschillende wachtwoorden, of problemen met wachtwoordmanagers die niet goed integreren. Gewoon een nieuwe manier om in te loggen, en bij voorkeur een die je authenticatie vasthoudt voor elke app die je nodig hebt voor je werk, totdat er iets verandert in je sessie/gedrag. Bijvoorbeeld je IP-adres, het uitschakelen van beveiligingsfuncties op je laptop, privilege escalatie etc.

Tot slot: wat moet ik doen?

Dus, wat je zegt is dat ik wachtwoorden per definitie als gecompromitteerd moet beschouwen? Ja en nee, je kunt (nog) niet zonder wachtwoorden door het leven, dus gebruik in ieder geval verschillende wachtwoorden voor verschillende sites/diensten; als een wachtwoord uitlekt, blijft de schade beperkt tot dat ene account.

Advies #1 gebruik een wachtwoordmanager

Een stukje persoonlijk advies, wachtwoorden zijn vervelend (ik weet het), maar ze zijn zo'n beetje het enige wat tussen jou en mensen staan die misbruik proberen te maken van sommige (zo niet de meeste) van je accounts. Bedrijven vragen je vaak om je wachtwoorden te veranderen, wat een goede tegenmaatregel is, maar niet erg gebruiksvriendelijk. Het is daarom raadzaam om een wachtwoordmanager te gebruiken en die de moeilijke wachtwoorden (16+ tekens) voor jouw online accounts te laten genereren. Je kunt zelf bepalen of je die wachtwoordmanager vertrouwd met jouw inloggegevens, over het algemeen is het veiliger dan het alternatief (zwakke en/of hergebruikte wachtwoorden).

Welke wachtwoordmanager is de beste? Er is geen eenvoudig antwoord, het komt neer op twee zaken: veiligheid (de meeste wachtwoordmanagers scoren goed op dit gebied) en gebruiksgemak (dit is heel persoonlijk). Probeer er dus een of twee uit voordat je tot aanschaf overgaat (als je al tot aanschaf overgaat).

Advies #2 gebruik MFA waar (en wanneer) mogelijk

Ook geld opnemen uit een geldautomaat is vergelijkbaar, je hebt de bankpas en de pincode nodig; iets wat je hebt en iets wat je weet.

Je kunt een van de vrij verkrijgbare authenticator-apps gebruiken; Microsoft Authenticator, Google Authenticator, DUO Mobile, etc.

Zelfs vandaag de dag, in 2021, zijn veel accounts beveiligd met zwakke wachtwoorden (en er worden elke dag veel wachtwoorden gelekt) en het toevoegen van MFA maakt het een stuk moeilijker voor hackers om in je accounts te komen.

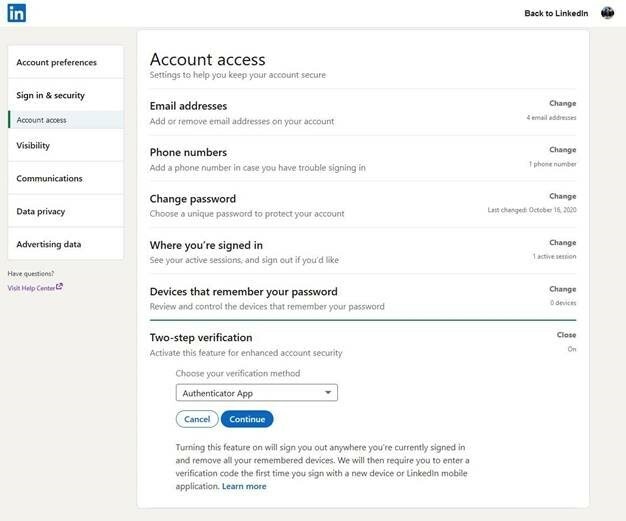

Tip: probeer MFA in te schakelen op LinkedIn/Facebook/Instagram/persoonlijke e-mail, etc. Dit is eenvoudig in te stellen en geeft je extra veiligheid.

Schakel het in, open je Authenticator App, scan de QR-code (druk op het plusteken, meestal aan de rechterkant van het scherm) en je bent klaar! Je hebt zojuist de lat voor jouw veiligheid nóg hoger gelegd.

PS: nu je toch bezig bent wil je misschien je wachtwoord wijzigen, zeker als je dit nog nooit hebt gedaan (en sinds 2013 of eerder lid bent).

Advies #3 blijf waakzaam!

Zorg ervoor dat mensen niet op je toetsenbord kijken wanneer je wachtwoorden/pascodes, enz. intypt. Stel monitoring van je account in en/of controleer regelmatig de activiteitenlogs. Je kunt ook Google Alerts instellen, om je te waarschuwen wanneer er iets over jou opduikt op het internet (let op: het zal natuurlijk niet alles detecteren). Het is vrij eenvoudig, ga naar google.com/alerts (en indien nodig, log in); hier kun je instellen wat je wilt monitoren.

Een andere tip is om je te registreren bij haveibeenpwned.com; deze site indexeert lekken en laat je weten of je e-mail in een van de bekende lekken is geweest.

Heb je vragen, wil je een sparringpartner, of ben je nieuwsgierig naar wat dit allemaal betekent? Neem gerust contact met ons op.

Cloud security Endpoint security

Het belang van Secure Web Gateways (SWG)

Deze gids introduceert Secure Web Gateways (SWG), waarbij belangrijke functies, implementatieopties, schaalbaarheid, organisatorische voordelen, integratie voor praktische inzichten worden behandeld.

Cybersecurity

Beveilig je toekomst: Top cybersecurity trends voor 2024

We staan weer aan de vooravond van een nieuw jaar. Tijd om alles te weten te komen over de belangrijkste en interessantste cybersecurity trends voor 2024.

Mohamed El Haddouchi

Cybersecurity

Top cybersecurity bedrijven van 2024 om in de gaten te houden

We hebben de top cybersecurity-bedrijven geselecteerd om in de gaten te houden in 2024. Zij hebben zich met succes onderscheiden van andere spelers in de markt.

Mohamed El Haddouchi

Wil je meer weten over dit onderwerp?

Onze experts en salesteams staan voor je klaar. Laat je contactgegevens achter en we nemen spoedig contact met je op.