Zero Trust Network Access, of kortweg ZTNA, zorgt ervoor dat je veilige toegang geeft tot privé applicaties zonder de gebruiker toegang te geven tot het bedrijfsnetwerk.

ZTNA werd voor het eerst geïntroduceerd in april 2019 door Gartner. Sindsdien is zero trust een van de meest beoefende cybersecurity maatregelen van bedrijven geworden, maar velen vinden het moeilijk om ZTNA volledig in te voeren. Volgens een whitepaper van ESG zegt 59% van de IT beslissers dat cybersecurity de laatste twee jaar moeilijker is geworden. De belangrijkste reden is remote en hybride werken. Andere redenen die het moeilijker maken om cybersecurity te beheren zijn het veranderende dreigingslandschap, de toename van het aantal cloud applicaties, en de noodzaak om gebruikers van derden te verbinden met bedrijfsmiddelen. Organisaties hebben geprobeerd ZTNA in te voeren als antwoord op deze cybersecurity uitdagingen, maar 54% verklaarde dat de zero-trust initiatieven van hun huidige organisatie minder dan twee jaar geleden van start zijn gegaan.

Uitdaging bij het invoeren van zero trust

Wat veel organisaties moeilijk vinden met zero trust is toegangscontrole, toegang met de minste privileges, een gebrek aan zichtbaarheid en een "toestaan en negeren" model dat wel vertrouwt maar zelden verifieert. Hierdoor worden de principes van zero trust niet gevolgd of gehandhaafd.

Daarom moeten we volgens Palo Alto Networks overgaan op Zero Trust Network Access 2.0 (ZTNA 2.0), de basis voor een nieuw tijdperk van veilige toegang. Omdat ZTNA ontwikkeld werd als vervanging voor virtual private networks (VPN's) toen duidelijk werd dat de meeste VPN's niet voldoende schaalden en te tolerant waren, waren de eerste-generatie ZTNA producten nog te vertrouwend, waardoor klanten grote risico's liepen. ZTNA 2.0 lost deze problemen op door impliciet vertrouwen op te heffen en zo te helpen organisaties goed te beveiligen.

"Dit is een kritieke tijd voor cybersecurity. We bevinden ons in een tijdperk van ongekende cyberaanvallen, en de afgelopen twee jaar is het werk ingrijpend veranderd - voor velen is werk nu een activiteit, niet een plaats. Dit betekent dat het beveiligen van werknemers en de toepassingen die ze nodig hebben zowel moeilijker als belangrijker is" Nir Zuk, Chief technology Officer bij Palo Alto Networks.

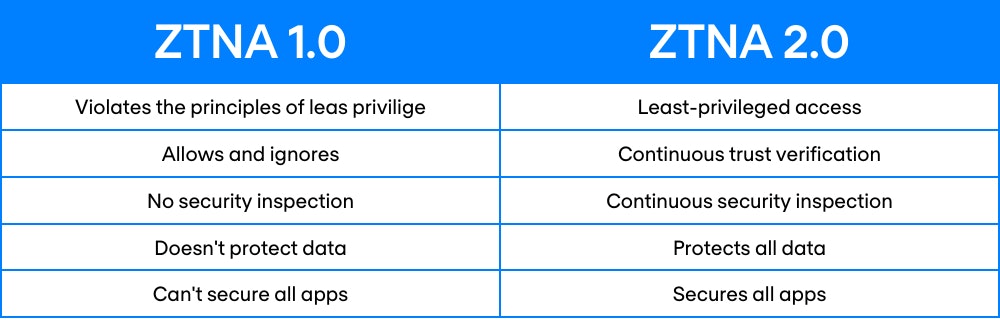

Beperkingen van ZTNA 1.0

Voor moderne organisaties waar hybride werken en verdeelde applicaties het nieuwe normaal zijn, heeft ZTNA 1.0 verschillende beperkingen. Zoals eerder vermeld is het te toegeeflijk in het verlenen van toegang tot applicaties, omdat het de toegang tot subapplicaties of bepaalde functies niet kan controleren. Bovendien is er geen controle op veranderingen in het gedrag van gebruikers, applicaties of apparaten, en kan het geen malware of zijdelingse bewegingen over verbindingen detecteren of voorkomen. ZTNA 1.0 kan ook niet alle bedrijfsgegevens beschermen.

Voordelen van ZTNA 2.0

ZTNA 2.0 verhelpt de beperking van ZTNA 1.0 en maakt de belofte van een echte Zero Trust architectuur waar. Om de tekortkomingen van ZTNA 1.0 aanpak effectief op te lossen, is ZTNA 2.0 doelgericht gebouwd om het volgende te leveren:

- Minst geprivilegieerde toegang (least-privileged access): Identificeer applicaties op basis van App-IDs bij Layer 7. Dit maakt nauwkeurige toegangscontrole mogelijk op app en sub-app niveau, onafhankelijk van netwerk constructies zoals IP en poort nummers.

- Voortdurende vertrouwensverificatie (continuous trust verification): Zodra toegang tot een app is verleend, wordt het vertrouwen voortdurend beoordeeld op basis van veranderingen in het toestelgedrag, gebruikersgedrag en app gedrag. Als er verdacht gedrag wordt ontdekt, kan de toegang in real-time worden ingetrokken.

- Voortdurende veiligheidsinspectie (continuous security inspection): Zet diepe en voortdurende inspectie in van al het verkeer, zelfs voor toegestane verbindingen, om alle bedreigingen te voorkomen, ook zero-day bedreigingen. Dit is vooral belangrijk in scenario's waarin legitieme gebruikersgegevens worden gestolen en gebruikt om aanvallen op applicaties of infrastructuur uit te voeren.

- Beschermt alle data (Protects all data): Past consistente controles toe op gegevens over alle apps die in de onderneming gebruikt worden, ook privé apps en SaaS, met een enkel DLP beleid.

- Beveiligt alle apps (secures all apps): Beveiligt consequent alle in de hele onderneming gebruikte applicaties, waaronder moderne cloud-native apps, verouderde privé apps en SaaS apps, evenals apps die dynamische poorten gebruiken en apps die gebruik maken van server-initiated verbindingen.

ZTNA 1.0 schieten vaak tekort in het waarmaken van de belofte van zero trust. Ze verlenen meer toegang dan gewenst is. Want als in ZTNA 1.0 oplossingen eenmaal toegang verleend is, is de verbinding voor altijd automatisch vertrouwd. Dit maakt een handige exploit route mogelijk voor geavanceerde bedreigingen en/of kwaadaardige acties en gedrag. Het is tijd om een nieuwe benadering van ZTNA te omarmen, waarbij zero trust 2.0 er een is die van de grond af aan ontworpen is om de specifieke uitdagingen van moderne toepassingen, bedreigingen, en een hybride personeelsbestand aan te kunnen.

ZTNA 2.0 met Palo Alto Prisma® Access

Prisma Access beschermt de hybride workforce met uitstekende beveiliging terwijl het een goede gebruikerservaring biedt vanuit een eenvoudig, eenduidig beveiligingsproduct. Speciaal gebouwd in de cloud om op cloud niveau te beveiligen. Zo beschermt Prisma Access al het applicatieverkeer met de beste mogelijkheden, terwijl het zowel toegang als gegevens beveiligt om het risico van een datalek drastisch te verminderen. Met een gemeenschappelijk beleidskader en beheer via de single-pane-of-glass beveiligt Prisma Access jouw hybride werknemers zonder in te boeten op prestaties, ondersteund door toonaangevende SLA's om uitzonderlijke gebruikerservaringen te garanderen.

Wil je meer weten over dit onderwerp?

Onze experts en salesteams staan voor je klaar. Laat je contactgegevens achter en we nemen spoedig contact met je op.