Cybersecurity is geen “set-and-forget”. Het is eerder een levend ecosysteem waarin elke week iets verschuift: nieuwe cloud- en AI-mogelijkheden, nieuwe aanvalstechnieken, nieuwe compliance-eisen… en ondertussen dendert de consolidatie door, met acquisities die het speelveld steeds opnieuw herschikken. Het resultaat? Roadmaps schuiven, productnamen veranderen, portals lijken zich ’s nachts te vermenigvuldigen, en voordat je het weet ben je vooral bezig met het managen van… het gebrek aan overzicht.

Als je dat herkent: welkom bij de club.

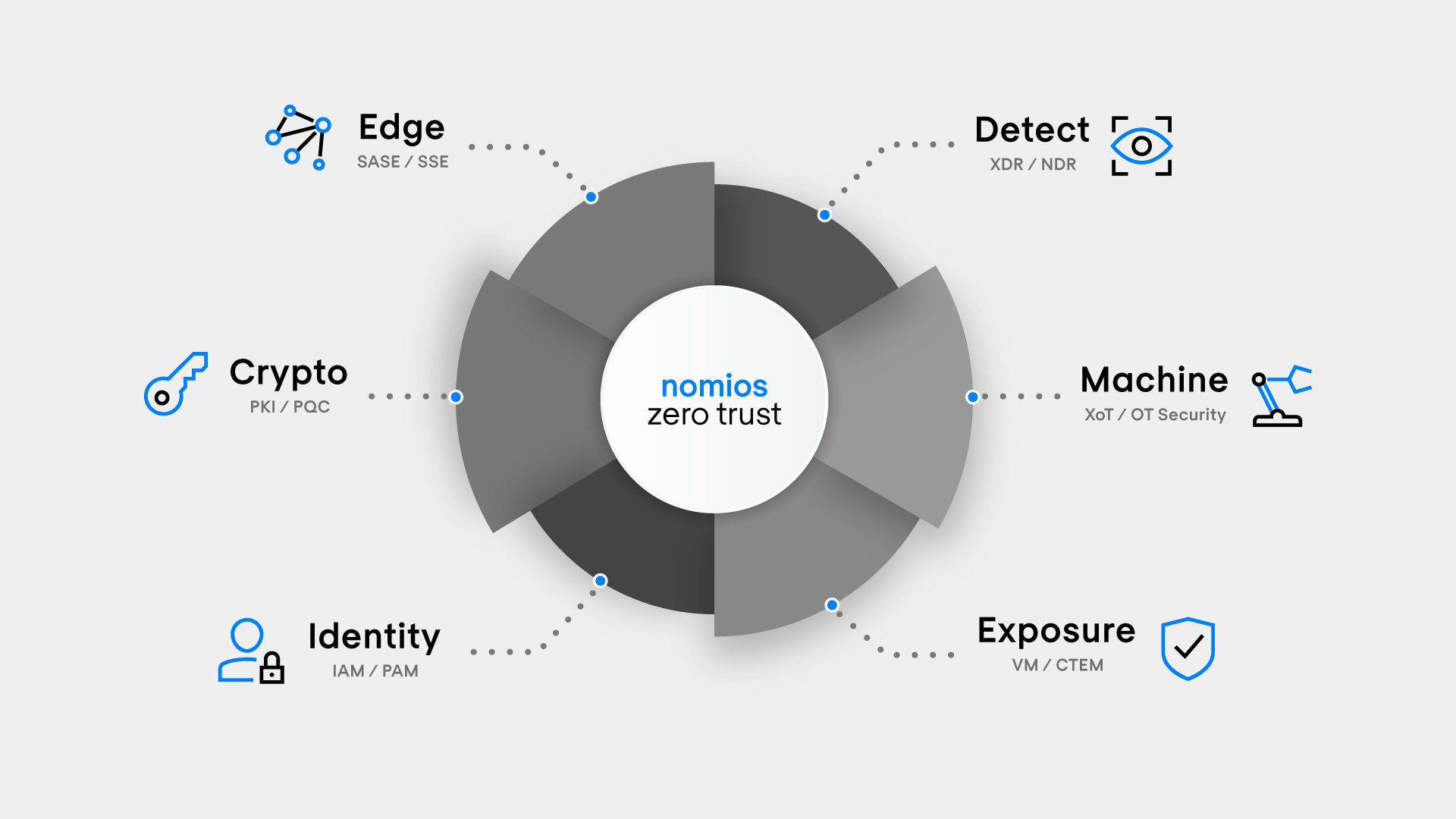

Precies daarom presenteert Nomios een vernieuwd cybersecurityportfolio dat niet vertrekt vanuit losse producten, maar vanuit een architectuur. Een portfolio dat houvast geeft in een dynamische markt en tegelijk praktisch blijft: van strategie en ontwerp tot implementatie en operatie. De kern daarvan zie je terug in onze visual: zes domeinen die samenkomen in één geheel — Nomios Zero Trust.

Zes domeinen, één Zero Trust-architectuur

Zero Trust wordt soms verkocht alsof het een product is dat je even “aanzet”. Was het maar zo. In de praktijk is Zero Trust een samenhangende set van ontwerpkeuzes: hoe je identiteit, toegang, segmentatie, detectie, exposure management en cryptografische zekerheid op elkaar laat aansluiten.

Nomios is een van de weinige MSSP’s in Europa met diepgaande expertise op alle zes relevante domeinen, en juist die combinatie maakt het verschil. In de visual staat Nomios Zero Trust in het midden. Daaromheen vormen zes bouwstenen samen een compleet model:

Edge (SSE / SASE)

De edge is waar gebruikers, apparaten en workloads “het internet raken” — en waar beleid moet worden afgedwongen, ongeacht locatie. Met SSE/SASE breng je access, web security en (cloud) netwerkcontrols samen, zodat je niet langer afhankelijk bent van waar iemand zich bevindt, maar van wát iemand is, wát iemand doet en onder welke context. Zero Trust begint hier vaak in de praktijk: bij toegang die niet impliciet vertrouwd wordt, maar continu beoordeeld.

Detect (XDR / NDR)

Preventie blijft essentieel, maar detectie bepaalt hoe snel je echt kunt reageren. Met XDR/NDR combineer je signalen uit endpoints, netwerken, identiteiten en cloudomgevingen tot één detectie- en responsevermogen. De kracht zit niet in “meer alerts”, maar in betere correlatie, snellere triage en effectievere response. Want eerlijk is eerlijk: een inbox vol waarschuwingen is geen SOC-strategie.

Crypto (PKI / PQC)

Cryptografie is de stille fundering van digitale zekerheid: authenticatie, integriteit, encryptie, signing, machine-to-machine trust. Met PKI zorg je dat identiteiten (mens én machine) verifieerbaar zijn en dat vertrouwen schaalbaar wordt. En met PQC (Post-Quantum Cryptography) bereid je je voor op het moment dat klassieke algoritmes onder druk komen te staan. Daarbij is crypto agility cruciaal: het vermogen om cryptografische algoritmes en sleutels snel en gecontroleerd te kunnen vervangen zodra dreigingen, standaarden of eisen veranderen. Crypto is daarmee geen niche; het is een kernlaag onder Zero Trust — zeker richting 2026.

Machine (XoT / OT Security)

De scope van “wat je moet beveiligen” is al lang niet meer alleen IT. XoT en OT brengen andere risico’s, andere beschikbaarheidseisen en vaak andere levenscycli. Je kunt OT niet behandelen alsof het een laptoppark is (en je wilt ook niet ontdekken waarom, tijdens een incident). Zero Trust in Machine betekent: zichtbaarheid, segmentatie, veilige toegang, monitoring en een aanpak die past bij operationele realiteit.

Identity (IAM / PAM / IGA)

Identiteit is de beslissingsmotor van Zero Trust. IAM bepaalt wie toegang kan aanvragen en gebruiken, PAM beheerst privileges (waar de kroonjuwelen liggen), en IGA borgt governance: rechten die kloppen, processen die aantoonbaar zijn, en lifecycle die beheersbaar blijft. In moderne omgevingen is identiteit niet “een component” — het ís de control plane.

Exposure (VM / CTEM / ASM)

Zero Trust zonder exposure management is als een alarmsysteem zonder sloten: je merkt het wel, maar je bent te laat. Met VM (Vulnerability Management) pak je kwetsbaarheden aan, met CTEM (Continuous Threat Exposure Management) stuur je op risico en aanvalspaden, en met ASM (Attack Surface Management) breng je het externe en onbekende oppervlak in kaart. Dit domein zorgt dat je niet alleen reageert, maar structureel verbetert.

Deze zes domeinen vullen elkaar aan. Edge en Identity bepalen toegang, Crypto maakt vertrouwen verifieerbaar, Detect ziet wat er gebeurt, Exposure prioriteert wat echt pijn doet, en Machine borgt dat ook “niet-IT” onderdeel is van je securitymodel. Dat samenspel — en niet één losse tool — is wat we bedoelen met Nomios Zero Trust.

Universele Zero Trust, met een unieke unified security fabric

Nomios levert een Universele Zero Trust Architectuur: vendor-onafhankelijk in ontwerp, pragmatisch in uitvoering en gericht op meetbare risicoreductie. Geen “rip-and-replace”, maar een samenhangende architectuur die werkt met de realiteit van hybride omgevingen, bestaande investeringen en (jawel) organisatorische beperkingen.

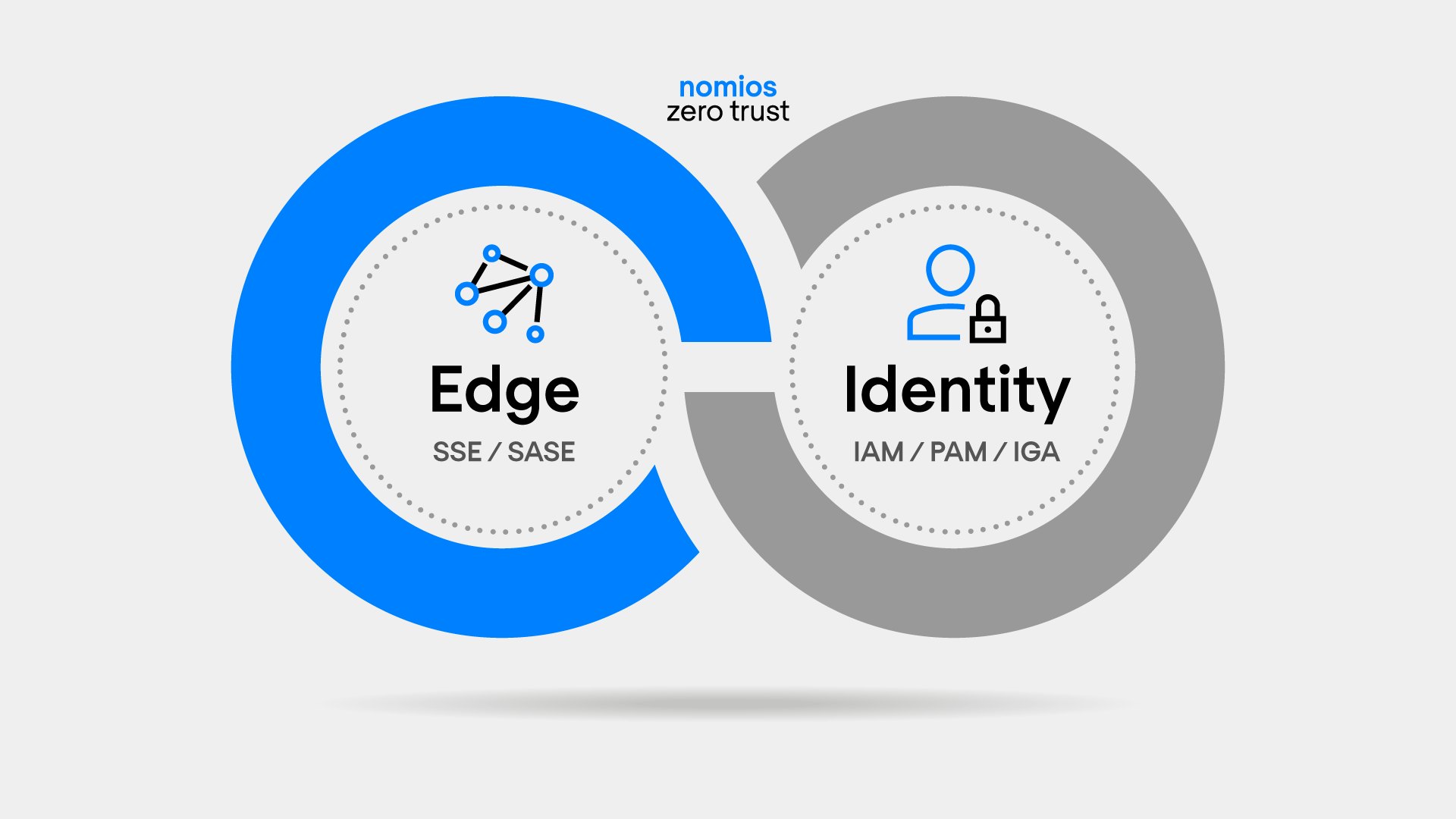

Wat ons daarin onderscheidt, is de combinatie van Edge met Identity en Crypto op hoog niveau. Dankzij de expertise van Intragen binnen Nomios brengen we identity gedreven security samen met de andere vakgebieden tot een unified security fabric: één samenhangende vertrouwenslaag die policies, toegang, certificaten, sleutels en governance met elkaar verbindt.

Van architectuur tot operatie: services die bedrijfswaarde leveren

Een portfolio is pas waardevol als je het kunt realiseren én beheren. Daarom bestaat het vernieuwde Nomios-portfolio niet alleen uit domeinkennis, maar ook uit een helder servicesmodel — ontworpen om organisaties stap voor stap naar een hogere security maturity te brengen.

Consulting services

Voor strategie, doelarchitectuur, roadmaps, risk-based prioritering en governance. Denk aan Zero Trust design, assessment & maturity trajecten, exposure-driven roadmaps, compliance-vertaling (wat vraagt wetgeving echt van jouw organisatie?) en besluitvorming die verder gaat dan “we hebben nog budget over”.

Professional services

Voor implementatie en integratie. Van SSE/SASE-ontwerp en onboarding, tot XDR/NDR use-cases, OT-segmentatie, IAM/PAM/IGA-projecten en PKI-implementaties. Dit is waar architectuur “werkend” wordt — inclusief de minder glamoureuze onderdelen, zoals integraties, migraties en operationalisatie.

Managed services

Voor doorlopende operatie en optimalisatie. Monitoring, detectie, response-ondersteuning, platformbeheer en continue verbetering. Niet als losse beheerlaag, maar als verlengstuk van je securitymodel: wat je ontwerpt, moet je ook consistent laten werken in de dagelijkse werkelijkheid.

Voor organisaties die in 2026 hun security maturity aantoonbaar naar een hoger niveau willen brengen, is dit de combinatie die telt: architectuur + implementatiekracht + operationele volwassenheid.

Zes thema’s die 2026 gaan kleuren

De prioriteiten verschuiven. Niet omdat “trends” dat zeggen, maar omdat de onderliggende krachten veranderen: geopolitiek, technologische versnelling, AI-gedreven aanvallen, strengere wetgeving en complexere supply chains. Dit zijn de thema’s die wij in 2026 nadrukkelijk terugzien bij klanten — en die direct aansluiten op Nomios Zero Trust:

Digitale soevereiniteit

Controle over je digitale trust anchors wordt strategisch. PKI speelt hierin een sleutelrol: certificaten, signing, encryptie, lifecycle management en governance. Wie de sleutels beheert, bepaalt uiteindelijk wie je kunt vertrouwen.

Quantum Security (PQC)

PQC is geen “later-probleem” meer, maar een migratietraject dat voorbereiding vraagt: crypto-inventarisatie, use-cases, hybride benaderingen, leverancierskeuzes en impactanalyse. Je hoeft niet morgen alles om te zetten, maar je wilt in 2026 wél weten waar je staat en hoe je migreert.

Convergentie van SSE en IAM

Toegang wordt steeds meer identity-first en policy-driven. De grens tussen “network security” en “identity security” vervaagt. Organisaties die SSE en IAM als één samenhangend control plane ontwerpen, winnen: minder gaten, betere user experience en betere auditability.

Schaalbare Security Operations

Meer telemetry is niet hetzelfde als meer veiligheid. Het gaat om betere detectie, snellere response en meetbare verbetercycli. XDR/NDR, use-case engineering en exposure-driven prioritering worden bepalend voor effectiviteit.

AI in cybersecurity

AI versnelt aanvallen (phishing, social engineering, exploitontwikkeling) én verdediging (triage, analytics, automation). Maar het vraagt ook governance: welke AI mag waarvoor gebruikt worden, hoe borg je datalekrisico’s, en hoe voorkom je dat “AI” een black box wordt in je besluitvorming?

Supply chain risk en compliance (NIS2, DORA en meer)

Supply chain is een aanvalsvector én een compliance-dossier. NIS2 en DORA verhogen de lat voor risk management, rapportage, resilience en aantoonbaarheid. Zero Trust helpt, maar alleen als je het vertaalt naar controls, processen en operationalisatie.

Tot slot

De markt blijft bewegen. Dat is gegeven. De vraag is alleen: beweeg jij mee op een manier die je complexiteit vergroot, of op een manier die je securitymodel juist sterker en overzichtelijker maakt? Met het vernieuwde Nomios cybersecurityportfolio brengen we zes domeinen samen in één Nomios Zero Trust-benadering — en leveren we een universele architectuur die je kunt ontwerpen, bouwen én runnen. Met als extra onderscheidende factor: de unified security fabric die ontstaat door de gecombineerde kracht van Edge, Detect, Identity en Crypto. Wil je in 2026 niet alleen “bijblijven”, maar structureel vooruitgaan in maturity, dan is dit het moment om je Zero Trust-fundament neer te zetten — voordat de volgende golf acroniemen binnenrolt.

Ons team staat voor je klaar

Wil je meer weten over dit onderwerp? Laat een bericht of je nummer achter en we bellen je terug. We helpen je graag verder.