OT-beveiliging wordt een topprioriteit

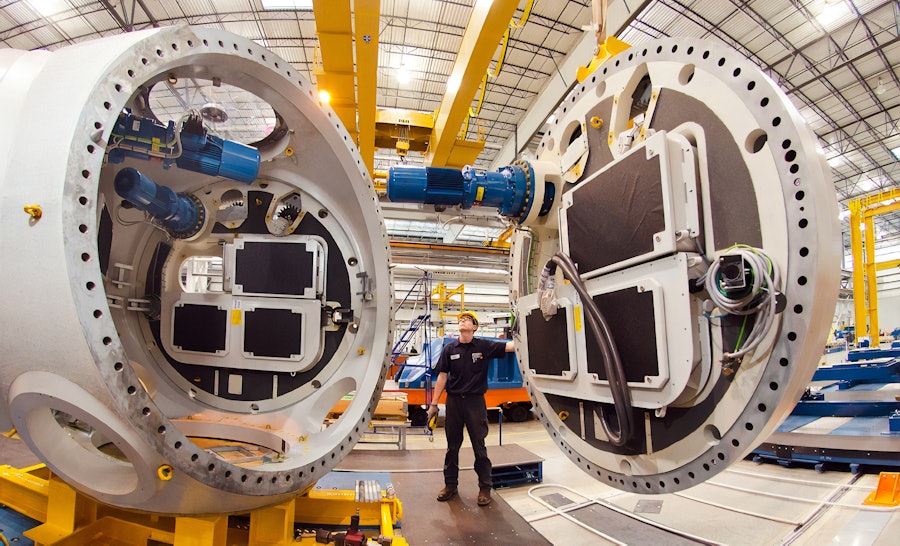

Industriële organisaties zijn snel in beweging om IT-technologieën te benutten in hun operationele technologische (OT) omgevingen om concurrerender te worden. Bij deze digitale transformatie worden onderling verbonden systemen en data-analyse, SCADA, industriële controlesystemen (ICS), Industrial Internet of Things (IIOT) en slimme sensoren aan het productieproces toegevoegd. Samen met de voordelen van verhoogde efficiëntie en gedeelde gegevens komen toenemende OT-beveiligingsrisico's voor de infrastructuur. Wij bieden een portfolio van OT-beveiligingsoplossingen die industriële, asset-intensieve omgevingen helpen bij het bewaken en beveiligen van netwerken, het beschermen van endpoints en het leveren van cyberbeveiligingsdiensten.

Om operationele verstoringen te voorkomen, moet je weten wat er op jouw netwerk gebeurt

- High-risk omgevingen

- Weinig risicobeperking en herstel met beperkte patching, moeilijk te testen productieomgevingen en weinig zicht op bedrijfsmiddelen, analyses en operationele gegevens zorgen voor een hoger risico.

- Verstoring van activiteiten

- Cyberaanvallen op ICS- en SCADA-systemen kunnen gevolgen hebben voor de veiligheid, beschikbaarheid, betrouwbaarheid en voorspelbaarheid van werknemers, activiteiten en de waardeketen - en catastrofaal zijn.

- Beperkte vaardigheden op gebied van security

- Doorgaans hebben OT-teams geen verstand van beveiliging, en IT-teams geen verstand van operationele processen. Deze kritieke vaardigheidskloof draagt bij tot de kwetsbaarheid van de beveiliging.

- Compliance van data protectie

- De overheidsvoorschriften blijven toenemen naarmate cyberaanvallen frequenter en ernstiger worden, wat leidt tot aanzienlijke operationele veranderingen.

We kunnen je helpen op weg naar volwaardige OT security maturity

Jouw risico's inschatten

Een effectief beveiligingsprogramma begint met het inschatten van het risico. Vervolgens moet je zicht krijgen op jouw huidige OT-omgeving en de kwetsbare bedrijfsmiddelen. Wij kunnen je helpen inzicht te krijgen in risico's, lacunes en kwetsbaarheden door middel van een gefaseerde aanpak. Dit omvat het uitstippelen van een strategie en planning; risico-, compliance- en kwetsbaarheidsbeoordelingen voor OT-beveiliging; en de ontwikkeling van governancebeleid en -vereisten.

Bescherm jouw operations

Eens je je risico hebt ingeschat, moet je handelen en een oplossing implementeren. Nomios en ons uitgebreid partnerecosysteem kunnen je helpen bij de ontdekking, classificatie en analyse van data; het ontwerp en de implementatie van netwerk- en endpointbeveiliging; en het ontwerpen, bouwen en implementeren van jouw Identity and Access Management-oplossing. Wij kunnen je helpen bij het ontwerpen en implementeren van een OT SOC dat jouw activiteiten beschermt.

Manage jouw operations

Je moet ervoor zorgen dat de activiteiten naadloos verlopen en dat je in het geval van een aanval een OT-specifiek reactieplan hebt. Wij kunnen je helpen waarschuwingen te beheren en het aantal valse meldingen te verminderen met onze Managed Security Services; een plan en draaiboeken te ontwikkelen voor de reactie op OT-beveiligingsincidenten; en je te helpen gebruik te maken van beveiligingsanalyses en je te richten op voortdurende verbetering van jouw beveiligingsactiviteiten.

Blijft een stap voor met Nomios

ZTNA Zero-Trust Network Access

Eenvoudige, automatisch beveiligde toegang die controleert wie en wat zich op jouw netwerk bevindt en de toegang tot toepassingen beveiligt, ongeacht waar gebruikers zich bevinden.

Technologie consulting

Maak gebruik van onze expertise op het gebied van strategie, industrie en engineering. Zet technologie in binnen jouw organisatie om iets unieks te creëren, groei te stimuleren en resultaten te versnellen.

Security assessments

Onze cyber security assessments bieden praktische aanbevelingen om de beveiliging te verbeteren, waarbij gebruik wordt gemaakt van best practices uit de branche, gecombineerd met de beste beschikbare technologie.

MDR Managed Detection & Response

Vergroot jouw capaciteiten op het gebied van security operations en verkort de tijd die nodig is om bedreigingen op te sporen en in te dammen.

Onze security experts staan voor je klaar

Ons team is beschikbaar voor een gesprek of videovergadering. Neem contact op om jouw beveiligingsuitdagingen te bespreken, aanbieders te vergelijken of om van gedachten te wisselen over jouw komende IT-projecten. Wij zijn er om jou te helpen.