Operational Technology (OT)-omgevingen, vooral die die als brownfield-netwerken worden gezien, hebben vaak oude systemen die jaren of zelfs decennia geleden zijn geïnstalleerd. Deze systemen draaien meestal op verouderde software, gebruiken eigen of onveilige protocollen en zijn niet ontworpen met cybersecurity in gedachten. Het moderniseren van deze netwerken is een flinke uitdaging:

Hoe kun je de security verbeteren zonder dat je kritieke industriële processen verstoort of downtime riskeert?

Om brownfield OT-netwerken goed te beveiligen, kunnen bedrijven een drievoudige beveiligingsstrategie gebruiken. Deze aanpak richt zich op het krijgen van inzicht in de OT-omgeving, het beschermen van oude systemen die niet gepatcht kunnen worden en het zorgen voor gedetailleerde controle over de communicatie. Door deze dingen te combineren, kunnen bedrijven een sterke, gelaagde verdediging opzetten die is aangepast aan de unieke beperkingen van industriële omgevingen.

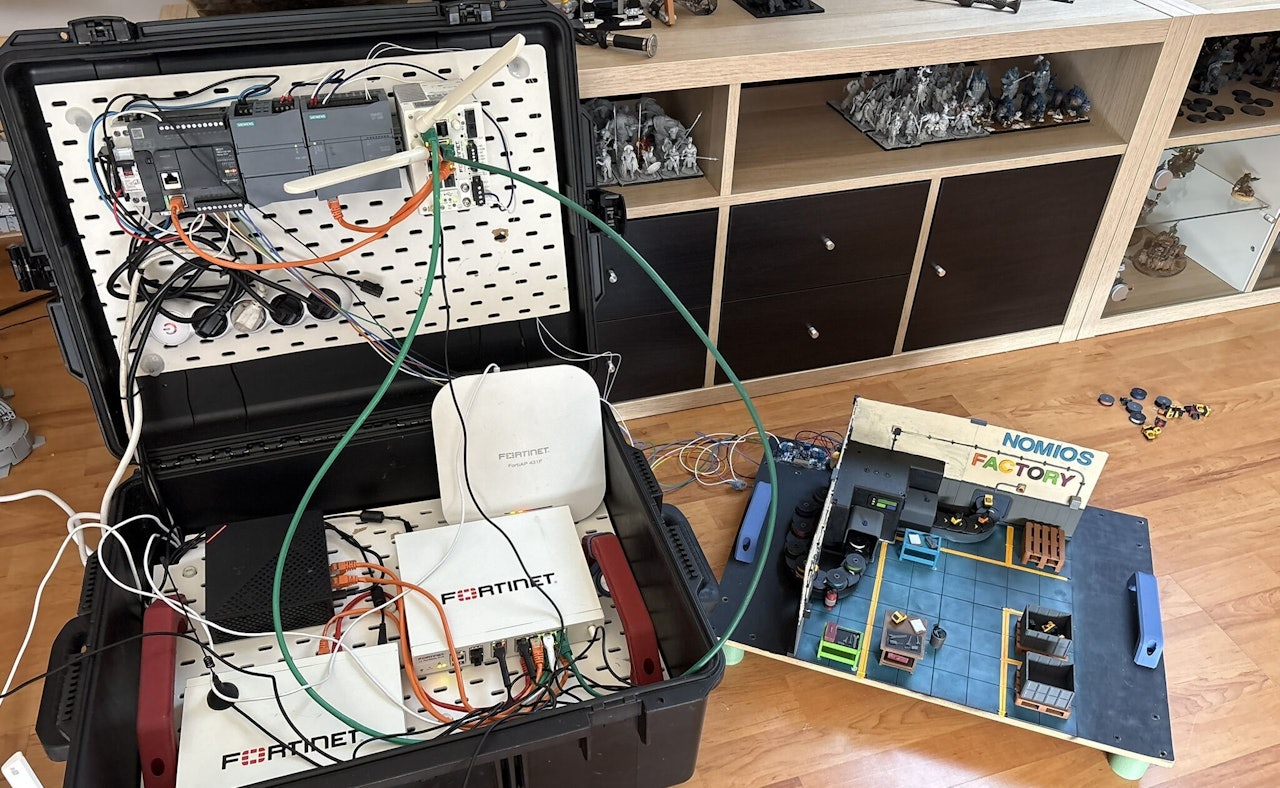

Hoe je een brownfield OT-netwerk in de praktijk beveiligt

Elke OT-omgeving is uniek, maar brownfield-netwerken hebben vaak vergelijkbare beveiligingsproblemen. Om deze effectief aan te pakken, is een praktische, gelaagde strategie nodig. Hieronder bespreken we drie belangrijke gebieden die de basis vormen voor het beveiligen van brownfield OT-netwerken zonder de activiteiten te verstoren.

1️. Zichtbaarheid en monitoring van assets

Doel:

Alle apparaten en communicatiestromen binnen de OT-omgeving ontdekken, monitoren en begrijpen.

Zaken om als eerste aan te pakken:

- Gebruik passieve monitoringtools die alle aangesloten apparaten kunnen identificeren zonder de bedrijfsvoering te verstoren.

- Maak een inventaris van assets, inclusief apparaattypes, firmwareversies en netwerkgedrag.

- Zet basisprofielen op om afwijkingen en mogelijke dreigingen te spotten.

- Houd het verkeer continu in de gaten om verdachte apparaten of ongeautoriseerde communicatie te vinden.

Waarom dit belangrijk is:

Brownfield OT-omgevingen hebben vaak apparaten die niet gedocumenteerd zijn en netwerken die niet gesegmenteerd zijn. Zonder inzicht kunnen security teams risico's niet goed inschatten of op incidenten reageren. Zichtbaarheid van assets is de basis voor alle verdere security maatregelen, waardoor je weloverwogen beslissingen kunt nemen en gericht kunt ingrijpen.

2️. Bescherming voor oude systemen

Doel:

Bescherm OT-apparaten die niet kunnen worden bijgewerkt, gepatcht of vervangen vanwege operationele of compliance-beperkingen.

Zaken om als eerste aan te pakken:

- Zet protocolbewuste firewalls of beveiligingsapparatuur in die OT-specifieke protocollen (bijv. Modbus, DNP3) kunnen inspecteren en filteren.

- Gebruik waar mogelijk hostgebaseerde beveiligingen, zoals inbraakpreventie of applicatielijsten met toegestane applicaties, die zijn ontworpen voor industriële endpoints.

- Zet netwerksegmentatie of isolatieapparatuur in (bijvoorbeeld eenrichtingsgateways) om de gegevensstroom naar of vanuit gevoelige gebieden te controleren.

Waarom dit belangrijk is:

Oude systemen zijn vaak de zwakste plekken in een OT-netwerk. Omdat directe herstelmaatregelen (bijvoorbeeld patches) meestal niet mogelijk zijn, is het essentieel om compenserende maatregelen te nemen om deze activa te isoleren en te beschermen, zodat de blootstelling wordt verminderd en compromittering wordt voorkomen.

3. Verkeerssegmentatie en toegangscontrole

Doel:

De communicatie tussen apparaten controleren en minimaliseren, waarbij het principe van minimale rechten wordt toegepast.

Zaken om als eerste aan te pakken:

- Maak netwerkzones op basis van apparaatfunctie, kriticiteit of risicoprofiel.

- Implementeer microsegmentatie, waarbij het verkeer niet alleen tussen zones wordt beperkt, maar ook tussen individuele apparaten of applicaties.

- Gebruik firewalls of tools voor het afdwingen van beleid om toegangscontrole op basis van gedefinieerde regels te automatiseren.

- Pas het beleid voortdurend aan op basis van het gedrag van bedrijfsmiddelen, threat intelligence en operationele veranderingen.

Waarom dit belangrijk is:

Segmentatie beperkt de mogelijkheid van dreigingen om zich lateraal over het netwerk te verplaatsen. In het geval van een inbreuk kunnen goed gedefinieerde zones en beleidsregels het incident indammen en kritieke activiteiten beschermen. Door segmentatie te automatiseren, wordt ook gegarandeerd dat het beveiligingsbeleid effectief kan worden geschaald naarmate de omgeving evolueert.

Samenvatting: Een gelaagde en duurzame OT-beveiliging

De volgende tabel laat de drie pijlers van deze aanpak zien, met hun doel en wat ze betekenen voor het beveiligen van brownfield OT-netwerken.

| Security-pijler | Doel | Uitkomst |

| 1. Asset zichtbaarheid | Ontdek en houd alle OT-apparaten en wat ze doen in de gaten | Goede beslissingen over risico's en snelle detectie van dreigingen |

| 2. Bescherming van oude systemen | Bescherm apparaten die je niet kunt patchen met andere beveiligingen | Minimale blootstelling van risicovolle systemen |

| 3. Verkeers/netwerk-segmentatie | Zorg voor gedetailleerde toegangscontrole door middel van zones en regels | Beperkt aanvalsoppervlak en verbeterde veerkracht |

Security voor bestaande OT-netwerken

Het beveiligen van brownfield OT-netwerken vraagt meer dan de gebruikelijke IT-beveiligingsmethoden. Deze aanpak in drie stappen houdt rekening met de beperkingen en de realiteit van industriële omgevingen en biedt tegelijkertijd een schaalbare en duurzame manier om OT-security te verbeteren. Door zichtbaarheid, bescherming en segmentatie te combineren, kunnen industriële organisaties een beveiligingsraamwerk opzetten dat niet alleen bescherming biedt tegen de dreigingen van vandaag, maar ook kan worden aangepast aan de toekomst van industriële activiteiten.

Wil je meer weten over dit onderwerp?

Onze experts en salesteams staan voor je klaar. Laat je contactgegevens achter en we nemen spoedig contact met je op.

Lees verder

OT security

Passie als stille motor achter OT-security

Cybersecurity in industriële omgevingen is zelden spectaculair zichtbaar. Toch draait een groot deel van de Nederlandse economie erop.

Richard Landman

Portfolio

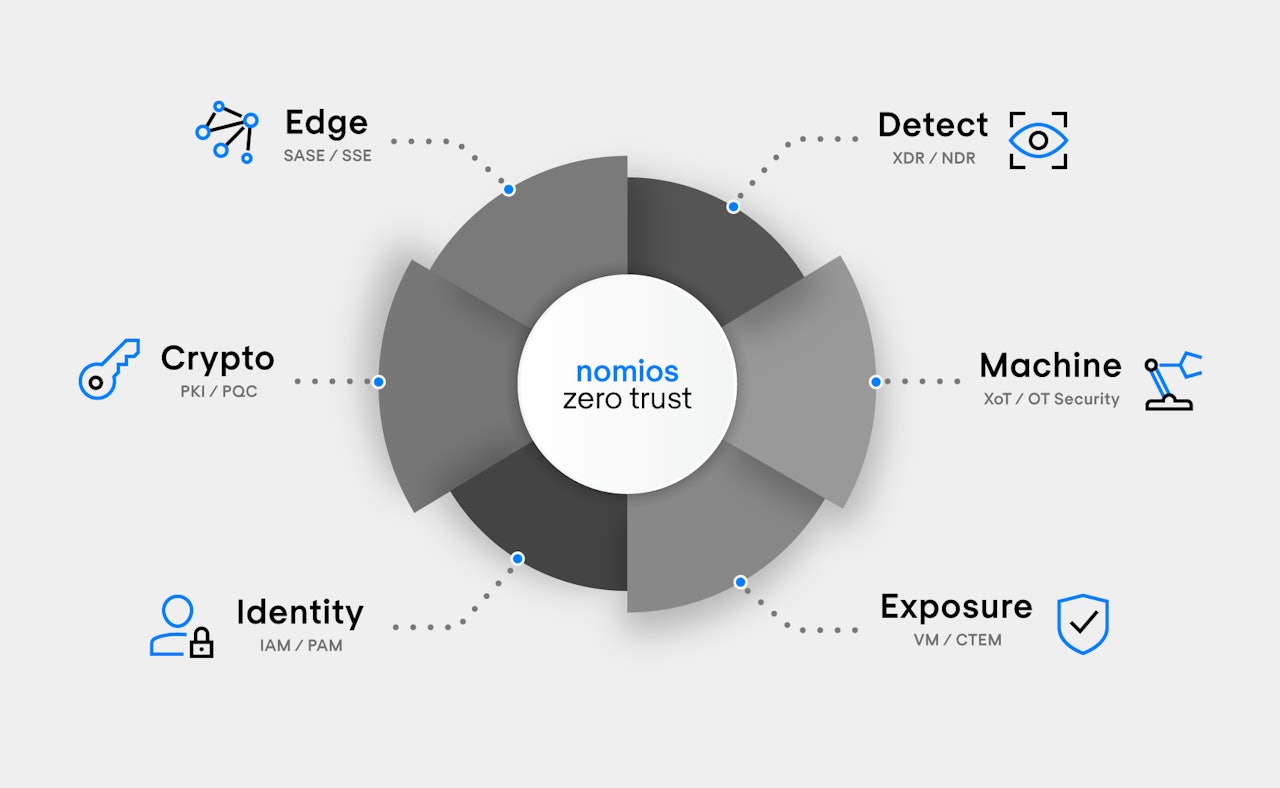

Nomios Zero Trust: één cybersecurity portfolio, zes domeinen

Nomios presenteert een vernieuwd cybersecurityportfolio dat niet vertrekt vanuit losse producten, maar vanuit een architectuur.

Richard Landman

Cybersecurity

Cybersecurity in 2026: Top 10 trends en uitdagingen

Cybersecurity trends voor 2026 gaan over Digitale soevereiniteit, quantum security, SSE en identity security, detectie, compliance en het beheren van vertrouwen in complexe omgevingen.

Richard Landman