Energie-, nuts- en industriële organisaties staan voor een unieke uitdaging op het gebied van cybersecurity: hoe moeten we tientallen jaren oude industriële systemen beveiligen in omgevingen die steeds meer met elkaar verbonden zijn? Van afstandssensoren in pijpleidingen tot offshore boorplatforms, OT-omgevingen zijn nooit ontworpen met het oog op cyberdreigingen. Maar vandaag de dag weten aanvallers precies waar ze moeten zoeken en hoe ze echte impact kunnen veroorzaken.

In tegenstelling tot IT-systemen kan een breuk in OT resulteren in fysieke schade, milieuschade en zelfs gevaar voor mensenlevens. Of de dreiging nu ransomware is, een verkeerd geconfigureerde PLC of een nation-state actor die op zoek is naar zwakke plekken, de potentiële gevolgen zijn ernstig.

Daarom kan OT-security niet als bijzaak worden behandeld. Het vereist speciaal ontwikkelde tools en praktijken die verder gaan dan de traditionele IT-verdediging en die zichtbaarheid, controle en vroegtijdige waarschuwing bieden in omgevingen die nooit bedoeld waren om online te zijn.

Hier zijn vijf echte OT-risicoscenario's en hoe de juiste beveiligingsaanpak helpt om ze te beperken.

1. Ransomware-aanval op een extern pijpleidingcontrolesysteem

Afgelegen pijpleidinglocaties draaien vaak met minimale bezetting en verouderde systemen. Door het gebrek aan zichtbaarheid en sterke beveiligingsmaatregelen zijn dit aantrekkelijke doelwitten voor ransomwaregroepen. Aanvallers gebruiken phishing, openstaande remote services of gestolen inloggegevens om binnen te komen, en versleutelen vervolgens bestanden of verstoren de communicatie om losgeld af te dwingen.

Hoe OT-security helpt:

- Asset discovery & inventarisatie: Identificeert elk aangesloten OT-apparaat, HMI-panelen, SCADA-servers, PLC's, inclusief legacy-assets die vergeten of ongedocumenteerd kunnen zijn.

- Vulnerability management: Detecteert ongepatchte systemen met oude versies van industriële software, zoals SCADA-platforms met bekende exploits.

- Netwerksegmentatie en toegangscontrole: Voorkomt laterale bewegingen door geïnfecteerde zones of verouderde endpoints te isoleren.

- Anomaliedetectie: Markeert ongebruikelijke patronen zoals ongeautoriseerde opdrachtreeksen of abnormaal verkeer tussen apparaten.

- Incident response tooling: Maakt snelle isolatie mogelijk, bijvoorbeeld door op afstand geïnfecteerde nodes los te koppelen of netwerken te segmenteren.

Resultaat:

Operationele continuïteit blijft behouden terwijl ransomware wordt geïsoleerd. Downtime wordt beperkt en herstel verloopt sneller en gecontroleerd.

2. Malware via derde partij

Energiebedrijven werken vaak met externe contractors, onderhoudsteams, integrators en leveranciers. Maar laptops of USB-sticks van derden kunnen onbedoeld malware binnenbrengen, zeker als ze eerder zijn aangesloten op minder beveiligde omgevingen. Zonder strikte toegangscontrole vormen deze apparaten al snel een ingang tot het OT-netwerk.

Hoe OT security helpt:

- Zero Trust-toegangscontrole: Iedere gebruiker en elk apparaat moet zich authentiseren en expliciet worden goedgekeurd – of ze nu ‘intern’ zijn of van buiten komen.

- Network Access Control (NAC): Controleert de gezondheid van een apparaat vóór het toegang krijgt tot het OT-netwerk. Geïnfecteerde of niet-conforme devices worden automatisch in quarantaine geplaatst.

- Realtime monitoring: Signaleert onverwachte of afwijkende activiteit, zoals een contractor-device dat het netwerk scant of verbinding probeert te maken met een kritieke PLC (Programmable Logic Controller).

- Segmentatie van het OT-netwerk: Derdepartijtoegang wordt beperkt tot specifieke netwerksegmenten, afgescheiden van cruciale controlesystemen.

- Audit logging: Elke interactie van een contractor met OT-assets wordt gelogd voor verantwoording en analyse achteraf.

Resultaat:

Kwaadaardige of gecompromitteerde toegang via derden wordt vroegtijdig geblokkeerd. Je voldoet aan supply chain-beveiligingsbeleid en voorkomt verstoring door slechte contractorhygiëne.

3. Misgeconfigureerde PLC veroorzaakt storing in veiligheidssysteem

Misconfiguraties van PLC’s zijn een van de meest voorkomende én risicovolle oorzaken van industriële downtime. Een engineer uploadt een nieuwe logic file of firmware-update naar een live systeem zonder voorafgaande tests, waardoor onbedoeld veiligheidsmechanismen worden uitgeschakeld of procescontrole wordt onderbroken. Als dit onopgemerkt blijft, kan het leiden tot schade aan apparatuur of veiligheidsincidenten.

Hoe OT security helpt:

- Configuratiebeheer: Houdt wijzigingen in PLC-logica, firmwareversies en parameters bij, met volledig inzicht in wie wat heeft aangepast en wanneer.

- Baselinecontrole: Vergelijkt actuele configuraties met een goedgekeurde referentie en signaleert afwijkingen in realtime.

- Waarschuwingen bij ongeautoriseerde wijzigingen: Informeert operations bij aanpassingen buiten geplande onderhoudsvensters.

- Testen via digitale twin of simulatie: Maakt het mogelijk om logica eerst virtueel te testen voordat deze op live systemen wordt toegepast.

Resultaat:

Misconfiguraties worden opgemerkt voordat ze tot systeemstoringen leiden. Veiligheidskritische processen blijven draaien en het risico op menselijke fouten wordt kleiner.

4. Nation-state APT richt zich op offshore boorplatform

Offshore installaties zijn waardevolle, geïsoleerde doelwitten met een lange levensduur. De combinatie van legacy-systemen, proprietary protocollen en beperkte bandbreedte maakt ze aantrekkelijk voor advanced persistent threat (APT)-groepen die op zoek zijn naar een strategische ingang. Eenmaal binnen kan een aanvaller zich maandenlang stilhouden, informatie verzamelen of sabotage voorbereiden.

Hoe OT security helpt:

- Integratie van threat intelligence: Vergelijkt live netwerkactiviteit met indicators of compromise en bekende tactieken van APT-groepen.

- Gedragsanalyse: Spoort langdurige, subtiele afwijkingen op die kunnen wijzen op geavanceerde dreigingen.

- Deep packet inspection (DPI): Analyseert verkeer via OT-protocollen (zoals Modbus, DNP3) om kwaadaardige opdrachten of ongeautoriseerde wijzigingen te detecteren.

- Forensics & threat hunting tools: Ondersteunt incident response bij het achterhalen van aanvalspaden en verzamelen van bewijs, tijdens en na een inbraak.

- Sterke IT/OT-segmentatie: Voorkomt dat een aanvaller vanuit IT-systemen kan doordringen tot de OT-omgeving.

Resultaat:

Geavanceerde dreigingen worden vroegtijdig opgespoord en gestopt voordat sabotage of spionage kan plaatsvinden. Het langetermijnrisico voor offshore-productie wordt beperkt.

5. Insider threat maakt gebruik van gebrek aan OT-zichtbaarheid

Niet alle dreigingen komen van buitenaf. In OT-omgevingen kan een insider – of gewoon een onoplettende medewerker – grote schade aanrichten. Zonder gedetailleerde logging, gedragsmonitoring of toegangscontrole is het lastig te zien wat gebruikers doen of of ze procedures volgen.

Hoe OT security helpt:

- User Behaviour Analytics (UBA): Monitort gebruikersgedrag over tijd, bouwt een baseline op en signaleert afwijkingen.

- Role-Based Access Control (RBAC): Beperkt gebruikers tot alleen de systemen en acties die ze nodig hebben – niet meer, niet minder.

- Privileged Access Management (PAM): Logt en monitort sessies met verhoogde rechten, zoals admin-toegang tot PLC’s.

- Waarschuwingen bij ongeautoriseerde wijzigingen: Detecteert configuratiewijzigingen of onderhoud buiten goedgekeurde workflows.

- Audit trails: Houdt gedetailleerde gebruikerslogs bij voor verantwoording en forensisch onderzoek.

Resultaat:

Insider threats worden snel herkend, of ze nu opzettelijk zijn of niet. Je krijgt inzicht in acties die traditionele perimeterbeveiliging niet ziet – en kunt daarop handelen.

OT-securitymaatregelen die er écht toe doen

De onderstaande tabel laat zien welke OT-securitycapaciteiten inspelen op welke risicoscenario’s.

OT-omgevingen beveiligen

IT en OT kennen verschillende risico’s – en vragen om verschillende vormen van bescherming. Traditionele IT-securitytools zijn niet ontworpen voor de complexiteit, beperkingen en protocollen van industriële netwerken. OT-security vraagt om een eigen aanpak, met inzicht in je assets, strikte toegangscontrole, realtime monitoring en snelle respons bij incidenten. Met de juiste maatregelen beveilig je kritieke infrastructuur zónder de operatie te vertragen.

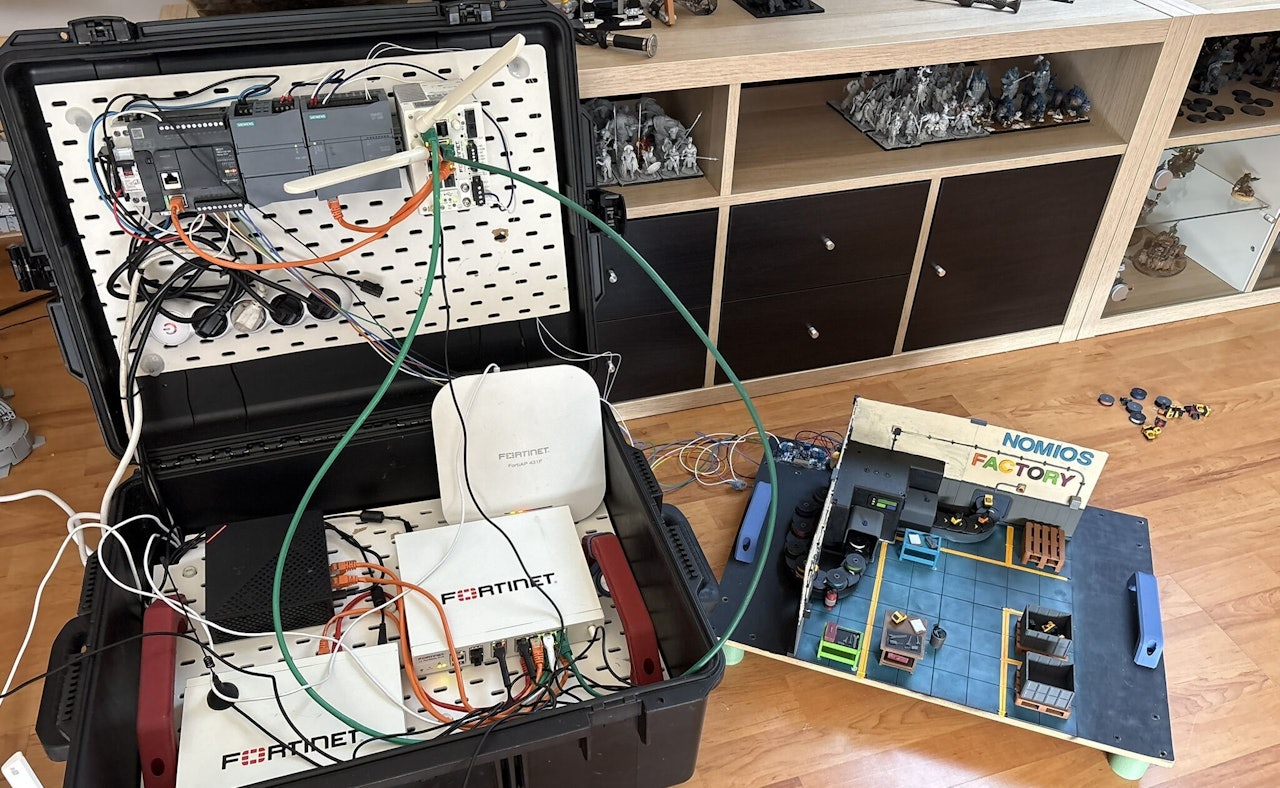

Hulp nodig bij de beveiliging van je OT-omgeving? Onze specialisten staan voor je klaar. Samen met onze OT-securitypartners helpen we je met de juiste strategie – van assessment tot implementatie.

Wil je meer weten over dit onderwerp?

Onze experts en salesteams staan voor je klaar. Laat je contactgegevens achter en we nemen spoedig contact met je op.

Lees verder over OT-security

OT security

Passie als stille motor achter OT-security

Cybersecurity in industriële omgevingen is zelden spectaculair zichtbaar. Toch draait een groot deel van de Nederlandse economie erop.

Richard Landman

Portfolio

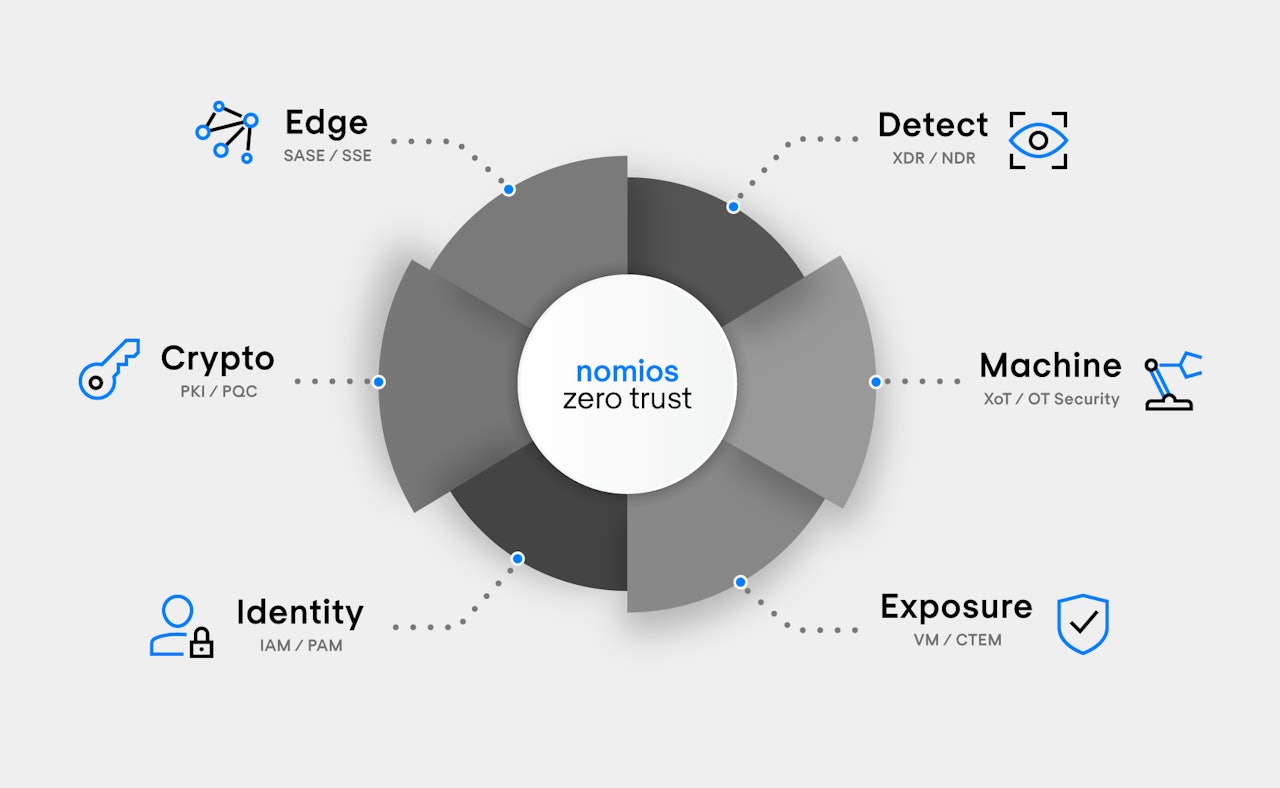

Nomios Zero Trust: één cybersecurity portfolio, zes domeinen

Nomios presenteert een vernieuwd cybersecurityportfolio dat niet vertrekt vanuit losse producten, maar vanuit een architectuur.

Richard Landman

Cybersecurity

Cybersecurity in 2026: Top 10 trends en uitdagingen

Cybersecurity trends voor 2026 gaan over Digitale soevereiniteit, quantum security, SSE en identity security, detectie, compliance en het beheren van vertrouwen in complexe omgevingen.

Richard Landman